本文将为大家列举十几个作为黑白灰大佬的你无聊时的调剂品,或是作为生日圣诞礼物送给你的黑白灰朋友。当然,文中提及的某些装备可能并不适合所有的安全渗透人员,无聊的时候可看一看。

一、用于密码破解的 GPU

目前各种在线服务采用各种加密验证手段,导致普通的绕过比较困难,所以我不得不使用费时的爆破手段来深入访问,而图形处理器(GPU)通常具有很高的显存和超多的核心用于高效处理视频图像或游戏画面渲染等问题。而我们则可以利用GPU技术构建自己专属的密码破解设备,这将大大缩短爆破的时间以及提升爆破的成功率。

对于正在考虑使用GPU来破解密码的你来说,我强烈推荐NVIDIA的RTX 3080。当然,如果你想要你的密码破解设备更为高效和强大,你可以选择购买RTX 3090或是RTX 3090 Ti

二、Mousejack Hacking

2016年,安全公司Bastille Networks安全研究员发现,大多数无线鼠标和接收器之间的通信信号是不加密的。允许攻击者在一百米范围内控制目标计算机而无需任何的物理访问,并将他们的设备匿名配对使用流行无线键盘适配器的目标计算机进行远程击键注入。

由于键盘供应商(Logitech和Dell)未对键盘和USB适配器之间的传输数据加密或未正确验证与适配器通信的设备,因此导致了该攻击的发生。漏洞披露虽然已有很长的时间,但据报道全球受此影响的设备超过10亿,因此漏洞带来的影响将很难在短时间内被消除。

这些攻击中使用的“Crazyradio USB Dongle”是一个2.4 GHz的双向收发器,可以发送和接收无线电遥测。从本质上讲,这个USB Dongle可用于观察,记录以及无线电波的注入。

Crazyradio 2.0是一款基于Nordic Semiconductor的nRF52840的远程开放式USB无线电加密狗,具有20dBm功率放大器和LNA。 Crazyradio 2.0不仅适用于与Crazyflie系列设备一起使用,因为它是一个具有开放固件和Python API的开放项目,它是与WiFi相比需要更可预测延迟且对带宽没有相同要求的系统的一个很好的构建块。该硬件附带一个引导加载程序,可以通过USB进行固件升级,而无需任何额外的硬件。 Crazyradio 2.0与Crazyflie生态系统兼容。 根据安装的固件,Crazyradio 2.0可以在两种不同的模式下运行: Crazyradio PA仿真-它的行为就像CrazyradioPA。这是最初可用的固件。 Crazyradio 2.0-一套新的协议和功能,将改善生态系统中的通信。

有关此攻击的更多信息,请访问Bastille官方网站,获取受影响设备列表和技术细节。

三、Proxmark3或者HackRF One

Proxmark3是功能自由度比较好,也是通用射频识别(RFID)工具。该工具由Jonathan Westhues开发,Proxmark3能够嗅探读取和克隆射频识别标签。但需要一定的配置,对新手不友好

HackRF One是适合新手功能也多,但比较贵。基本上HackRF One是安装软件以代替通常安装的硬件的无线电通信设备。它能够处理来自单个外围设备的1MHZ到6GHZ的各种无线电信号,该外围设备可以通过USB端口连接到计算机。你可以使用HackRF来监听无线电通信,可以传输你自己的信号,也可以回放你捕捉到的信号。

特点:

1、发射或接收1 MHz至6000 MHz的任何无线电信号;

2、半双工收发器;

3、最大采样率:20 Msps;

4、8 位正交样本(8 位 I 和 8 位 Q);

5、与GNU Radio、SDR#等兼容

四、 Raspberry Pi

比上代升级了cpu,接口和网卡等,关于使用Raspberry Pi构建黑客专用便携式设备的帖子在之前已发过很多,因此这里就不再详细进行介绍了。

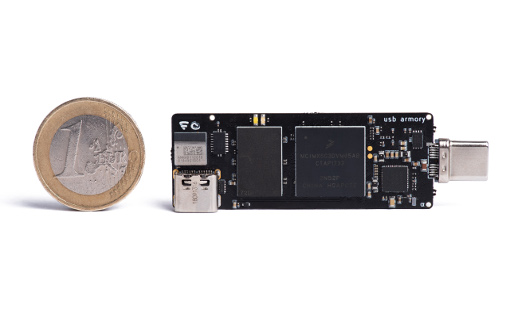

五、USBarmory

USB armory是由Inverse Path设计的一款开源硬件,它是一款U盘大小的微型计算机。它的构建是为了支持多个安全软件和应用程序的开发,同时降低功耗。根据开发人员keynote在FSec 2016的主题演讲,USB Armory可用于:

具有高级功能的文件存储,例如自动加密,病毒扫描,主机身份验证和数据自毁;

不受信任主机的OpenSSH客户端和代理;

端到端VPN隧道的路由器;

带有集成web server的密码管理器;

电子钱包(例如比特币钱包);

认证令牌;

便携式渗透测试平台;

USB安全测试。

USB armory支持Ubuntu,Debian和Android系统。了解有关更多USB armory的内容,请查看官方网站和文档。

六. VPS

虚拟专用服务器(VPS)是一台可以让我们从世界任何一个地方远程控制连接互联网设备的计算机。因此,为你的武器库添加可靠的VPS订阅对任何渗透测试人员和安全研究人员都至关重要。通过远程VPS,渗透测试人员可以:

用于攻击macOS和Windows 10的主机payloads;

同步文件;

创建IRC bots;

托管钓鱼网站;

执行密码爆破重用攻击;

主机USB drop payloads;

使用高级Nmap脚本;

创建服务器代理;

创建洋葱站点;

主机Metasploit sessions。

据我了解白帽子和渗透测试人员最喜欢用的托管服务之一是BulletShield。因为它在注册或支付时无需提供任何的个人信息,能够充分保护我们的个人隐私信息。

七、Hak5 Gear

Hak5是一个屡获殊荣的播客,提供信息安全培训服务以及许多知名的渗透测试设备。以下是Hak5提供的一些优秀黑客工具。

USB Rubber Ducky

USB Rubber Ducky是Hak5的USB击键注入工具,能够以每分钟超过1,000字的速度执行payload。它可在不到5秒的时间内破解macOS设备,禁用防病毒软件或在社工中将其插入目标计算机。

最新的Rubber Ducky克服系统环境和软件版本的限制。它附带了对DuckyScript编程语言的重大升级,该语言用于创建Rubber Ducky将输入目标机器的命令。虽然以前的版本大多仅限于编写击键序列,但DuckyScript 3.0是一种功能丰富的语言,允许用户编写函数、存储变量和使用逻辑流控制(即if,else)。

Bash Bunny

Bash Bunny是一款类似于USB Rubber Ducky的多功能USB攻击工具(号称世界上最先进的USB攻击平台)。然而,Bash Bunny则是一个功能齐全的Linux操作系统,与USB Rubber Ducky相比具有更多优势,例如可携带多个高级payloads,模拟设备组合以及执行多种高级攻击。需要将他们的物理攻击提升到一个更高水平的渗透测试人员,应该会非常看重这一点。

Packet Squirrel

Packet Squirrel是一个口袋大小的中间人攻击工具,专为隐蔽数据包捕获和对目标网络的安全远程访问而设计。Packet Squirrel上拥有两个接口,分别是USB和以太网接口。

LAN Turtle

LAN Turtle看似一个USB转RJ45的机器,但它实际上是一个黑客工具。基本功能包括中间人攻击、网络扫描和远程访问等。此外,它还配备了SIM(3G)功能和模块化框架,非常的易于使用。

WiFi Pineapples

WiFi Pineapple和WiFi Pineapple Nano是优秀的恶意接入点创建和 Wi-Fi审计设备。该工具旨在帮助渗透测试人员快速,轻松地执行侦察任务,实施中间人攻击或是无线网络攻击。另外,为了便于使用WiFi Pineapple还为我们提供了图形化界面,并可通过手机或浏览器轻松访问。

八、无线黑客必备路由器

无线方面的攻击技术一直是渗透测试人员热衷讨论的话题之一,可以说也是一项必备的安全技能。因此,配备一个无线渗透专用的路由器自然也少不了,最好是与Kali兼容的路由器。

以下是一些可以在kali上正常工作的芯片组:

Atheros AR9271

Ralink RT3070

Ralink RT3572

Realtek 8187L (Wireless G adapters)

Realtek RTL8812AU

以下是适用于 Kali Linux 的最佳 WiFi 适配器:

阿尔法-AWUS036NH

阿尔法AWUS036NEH

Alfa AWUS036NHA-Wirelss B/G/N USB 适配器

熊猫 PAU06

熊猫 PAU09 N600

阿尔法AWUS036ACH / AC1200

阿尔法AWUS1900 / AC1900

TP-LINK TL-WN722N 2.4GHz

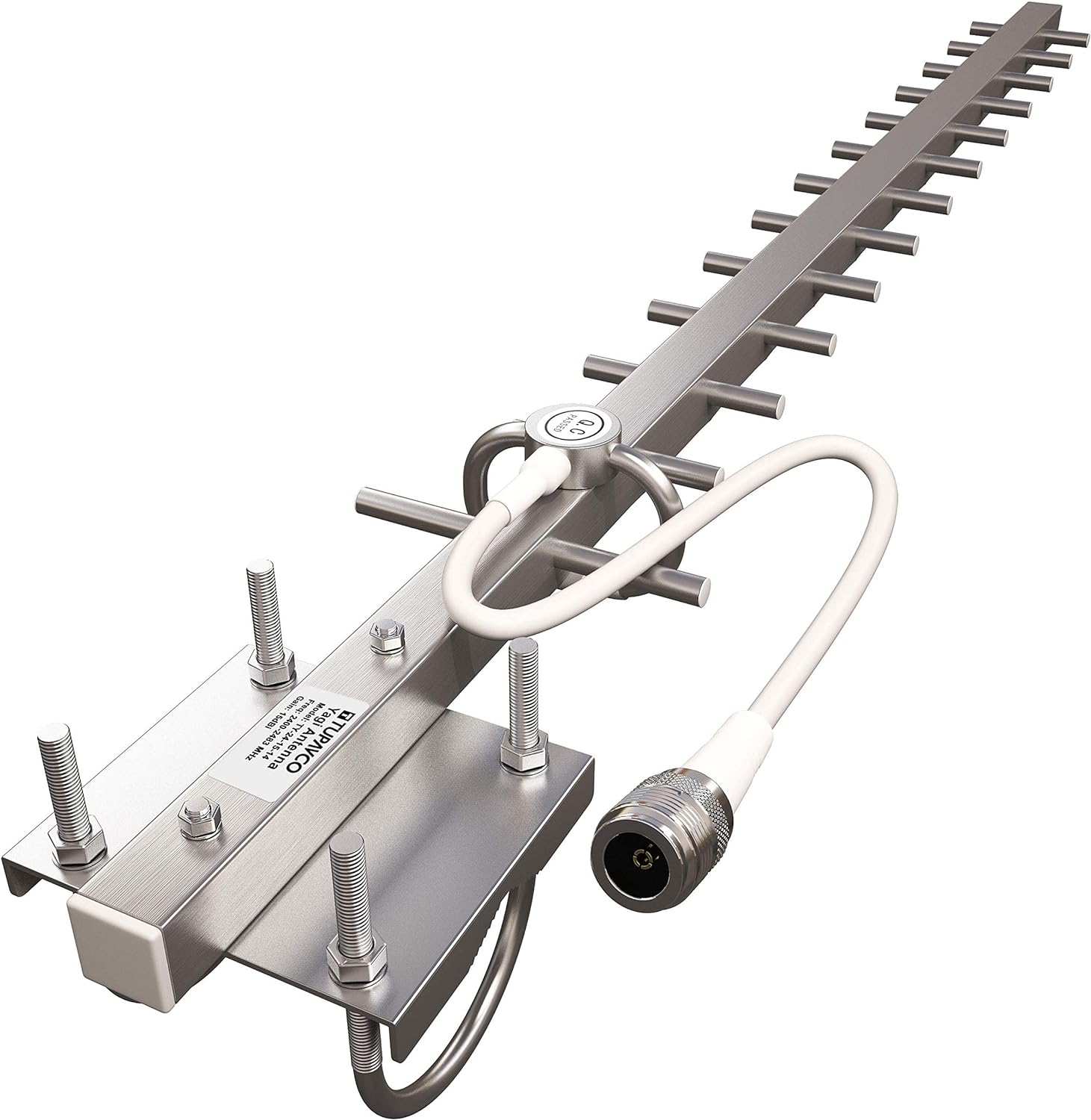

九、远程无线黑客天线

如果标准的无线天线无法完成满足你的任务需求,那么你也可以选择使用更大的天线来增加你信号的覆盖范围,这样你就能在更远的距离渗透路由器。

Tupavco TP512 Yagi Wi-Fi定向天线的标准覆盖范围约为100米,但在一些在线报告中声称其最远覆盖距离甚至可以高达近2公里。还有其他供应商销售类似的八木天线以及捆绑产品。例如ALFA的八木天线,包括一个ALFA芯片组和必要的电缆适配器。

Tupavco TP512 Yagi和ALFA Yagi Antenna

十、无人机

随着无人机技术的不断改进和普及,无人机也受到越来越多人的喜欢。如果你是一名DIY黑客,无人机将会是你首先的小工具。

Project Cuckoo是被称为“Glytch”的黑客创建的测试无人机。这款3D打印的无人机具有附加的WiFi Pineapple Nano,可以执行中间人攻击并将恶意JavaScript注入到Wi-Fi热点,并在不连接路由器的情况下 隐藏嗅探Wi-Fi活动。

十一、keylogger

键盘记录器可以记录和窃取用户在设备上输入的连续击键,只要存储足够可以一直记录下去,高级的可以自动上传到你的服务器。键盘记录器也可以有使网络犯罪分子窃听你、在你的系统摄像头上观看你或通过智能手机的麦克风收听的功能。

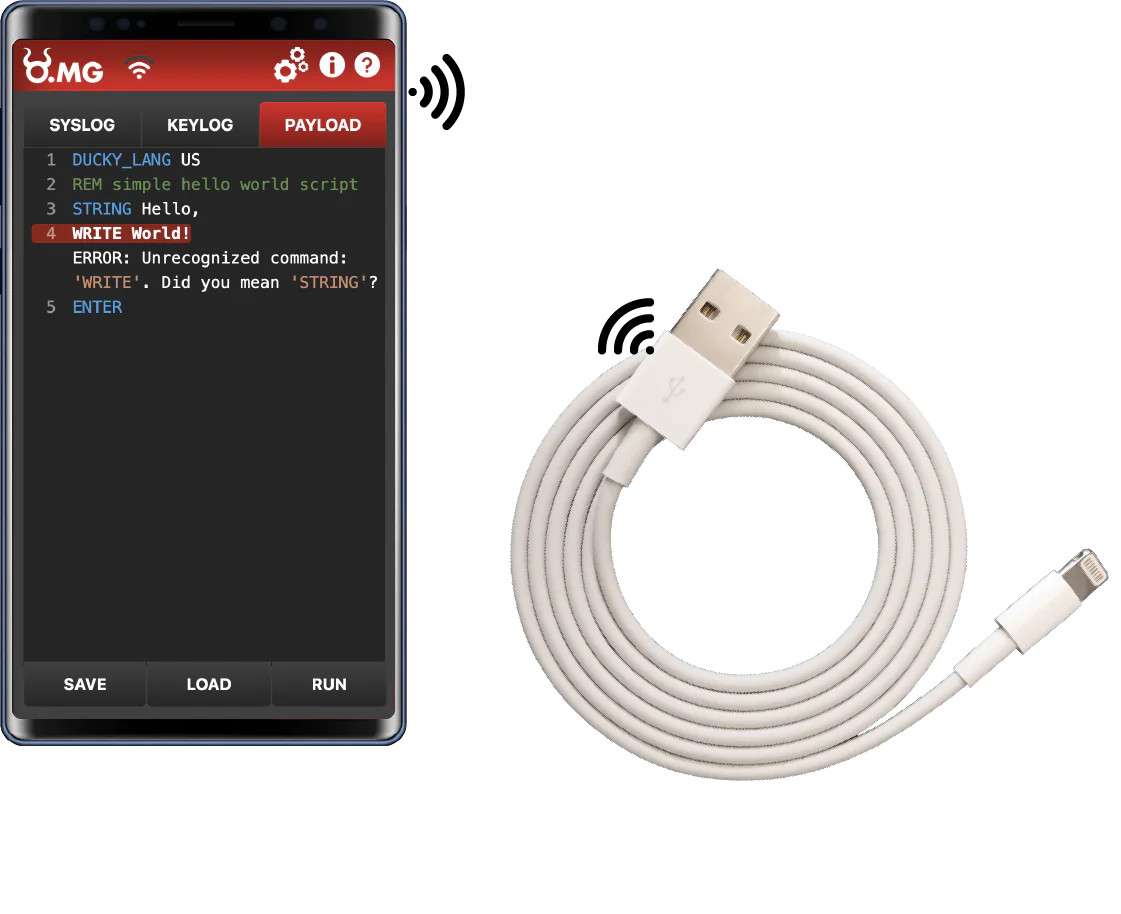

十二、O.MG系列

O.MG家族的基本上每个玩意都有全部的功能,所以我把功能介绍放在下面了

O.MG cable

O.MG plug

O.MG adapter

O.MG unlocker

O.MG设备是一种手工制作的USB电缆,内部隐藏着高级的控制器。它旨在让你的红队模仿复杂对手的攻击场景。有以下特色:

1、 完全控制你的网络浏览器。台式机或移动设备。 2、 精英型号包含一个被动硬件键盘记录程序,专为带可拆卸电缆的全速USB键盘设计。最多可存储650000次击键。有关经过测试的键盘和更多信息,请访问此处。 3、 即时DuckyScript攻击载荷。无需编译,只需单击“运行”即可! 4、 精英机型:从Target Host>O.MG>Control Machine设置双向隧道。 5、 基本型号可装填8个攻击载荷。Elite可达200 6、 已经内置了192个关键点映射,你可以瞄准世界各地的机器。 7、 精英车型:使用加密连接随时随地访问和控制你的O.MG。然后禁用板载WebUI以在不受信任的网络上隐藏和保护你的O.MG。与任何运行python的服务器兼容。 8、 WebUI不仅提供了100%的控件,还为你提供了有用的反馈,以便在快速构建有效负载的同时捕捉语法错误。 9、 确保敏感的攻击载荷和相关数据消失,可以让O.MG电缆完全变成普通的数据线(可通过O.MG编程器恢复) 10、 带有USB-C有源端或 C to C的电缆可以通过USB-C连接器自动传输到移动设备。只连接活跃终端! 11、 根据位置触发攻击载荷或其他操作。防止你的工具掉到范围之外!例如:如果有人把O.MG Cable带回家,就会自毁。 12、 植入物在攻击载荷调用之前一直处于休眠状态。没有日志。没有检测到。就像普通的USB 2.0数据线。(5v充电,480mps数据传输)伪造任何USB标识符(VID/PID)、扩展USB标识符和网络MAC地址。 13、 可以用单个信标在远程触发攻击载荷。

O.MG detector

O.MG恶意数据线检测器,有矛也有盾,相关信息可在O.MG官网或Hak5查看

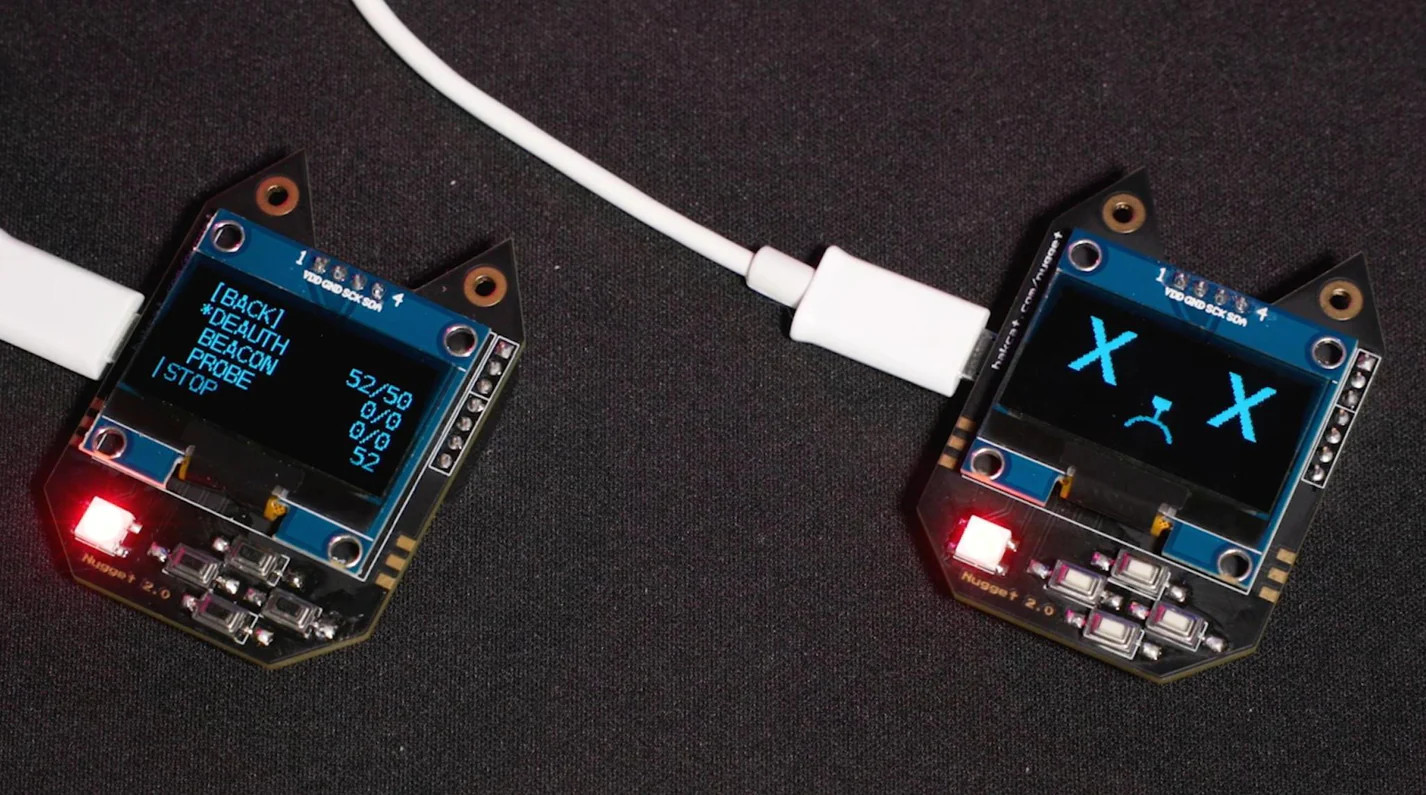

十三、WiFi Nugget

从本质上讲,它发送特定的命令,这些命令会影响网络和客户端设备相互验证的方式。这样其实与DSTIKE手表有很多共同之处,甚至可以运行Spacehuhn开发的相同Deauther工具的修改版本——但这并不是你可以尝试的唯一攻击。还有探测攻击,它使用初始调用和响应命令,或者信标攻击,让你欺骗接入点。一旦你掌握了这些,HakCat的人就在Spacehuhn的原始项目的基础上创建了一个检测Wi-Fi攻击的工具。 WiFi Nugget并不是HakCat的精英们开发的唯一工具。除此之外,还有USB Nugget,这是一个形状相似的工具,允许你交付DuckyScript有效载荷等。该设备基于ESP32S2,如果你熟悉USB Rubber Ducky,你可能已经熟悉了它的功能。

十四、The Flipper Zero

低于1GHz的收发器使其能够与车库门、餐厅寻呼机、大门、加油站价格标志和门铃等老式设备进行交互。125kHz天线允许你读取、克隆和模拟旧的代理卡。与NFC模块结合使用,它可以读取、写入和模拟低频和高频NFC设备,如触碰卡。红外收发器可以让它隔空读取任何红外设备。搬家的时候丢失了空调或音箱的遥控器?Flipper不仅可以学习如何做到这一点,而且很可能其他人已经掌握了你的遥控器频率。 最厉害的是,Flipper允许你通过USB将设备连接到计算机并运行一系列Ducky脚本来运行BadUSB攻击,其中一些脚本比其他脚本更烦人。如果你已经了解USB Rubber Ducky,那么其中一些功能可能对你来说很熟悉。对于不那么恶意的东西,你可以使用它来存储U2F密钥以进行双因素身份验证。而且你不局限于使用小屏幕。你也可以通过蓝牙将手机连接到翻盖上,并使用这个非常方便的应用程序进行控制。还有一个用于存储数据的microSD卡插槽。

重要的是,Flipper没有无线网络。然而,该设备可以快速访问GPIO引脚,允许你在其中添加WiFi开发板或ESP8266,用于各种有趣的项目,如渗透测试、去验证、探针等。 除了设备的基本功能外,Flipper还有一个强大而充满活力的社区来支持它。网上有大量的资源,人们一直在寻找有趣的新方法来使用设备。显然,它可以运行一个奇怪的DOOM版本。还有俄罗斯方块!还有Flappy Bird!你可以用它来模仿Skylanders和Amiibos!如果你无意中发现了一部正在工作的付费电话,你可以做一些老式的电话窃听!因为这个项目是开源的,所以没有什么可以阻止你安装自己的固件。

十五、The WiFi Coconut

简单来说,WiFi Coconut就像一个非常强大的路由器,但它在不传输任何东西的情况下吸收数据。你不能用它来连接到互联网,但它可以创建一个近乎完美的记录,记录WiFi频谱上发生的一切。

大多数路由器使用两到六根天线,而 Coconut 有 14 根天线,2.4GHz Wi-Fi 频谱中的每个通道一个。这让椰子可以同时收听和记录每个频道,从而创建可扫描的记录,记录在收听范围内 Wi-Fi 频谱上发生的一切。椰子最基本的功能之一是创建这些录音以及一些基本的数据包分析——相当于一次录制无线电上每个电台的Wi-Fi。

仅凭录音并不能告诉你太多。绝大多数 Wi-Fi 流量都是加密的,因此如果没有密钥,你甚至无法了解人们在做什么。(这种嵌套加密系统是互联网的基本组成部分之一:类似的密钥交换可以保护你免受ISP级别和物理网络本身的窃听者。但是,仅仅因为你不能以纯文本形式从空中提取密码并不意味着没有严重的恶作剧。

最大的威胁是所谓的 KARMA 攻击,攻击者将自己伪装成受信任的 Wi-Fi 网络。如果你曾经被告知要避免在公共场所使用开放的Wi-Fi网络,那么这种攻击就是原因——尽管令人惊讶的是,即使你离不安全的网络很远,它也能奏效。

该攻击利用了计算机与首选 Wi-Fi 网络连接的特殊方式。当你将电脑设置为自动连接时,它会开始主动查找该网络,并发送请求,这些请求也会标识它要查找的网络。就好像你的设备一直在喊,“星巴克WiFi在这里吗?与大多数 Wi-Fi 流量不同,这些信号是未加密的。

在 KARMA 攻击中,攻击者使用像 WiFi Coconut 这样的设备来接收这些信号,并使用另一个小工具(可能是更传统的路由器)来给出你的设备正在寻找的任何答案。攻击者发回一条消息,将这个新网络标识为你要查找的任何网络(例如“星巴克 Wi-Fi”),并邀请你的设备自动加入该网络。由于设备在 Wi-Fi 网络之间无缝切换的方式,你很有可能甚至不会注意到这种切换。突然间,你通过其他人的路由器连接到互联网,使你面临各种恶意软件注入攻击。

十六、ChameleonMini

ChameleonMini 是一种工具,可让你模拟和克隆高频非接触式卡并读取 RFID 标签。它用作 NFC 仿真器和 RFID 阅读器,可以嗅探和记录射频 (RF) 数据。从远处看,它看起来有点像信用卡,尽管有多种外形尺寸。你可以单独使用它,也可以通过蓝牙将设备连接到手机,并使用众多变色龙应用程序之一在你自己的系统上进行渗透测试。

如果你手边有员工的遥控钥匙,它可以制作一个功能性的遥控钥匙复制品,让你进入任何原来的地方——以及一些我们稍后会介绍的更复杂的技巧。

该设备于 2013 年在 GitHub 上作为开源项目开始,因此有很多版本。Revision G 是我们最喜欢的版本,早在 2016 年就被卡奥斯成功启动。它由可充电电池供电,有多种可爱的颜色可供选择。

Proxmark公司还提供两种微型型号:Chameleon Tiny和Chameleon Tiny Pro。Chameleon Tiny 的外形非常小,可以放在钥匙扣上,与遥控钥匙没有什么不同,Chameleon Tiny Pro 具有蓝牙低功耗功能,可以与 Android 和 iOS 上的应用程序快速通信。

ChameleonMini 可以从卡钥匙和钥匙扣中提取信息,包括克隆 UID 和存储数据以备后用。卡钥匙是最明显的用途,但技巧并不止于此:Chameleon 还可用于通过执行 MFKey32 攻击来攻击 RFID 阅读器。你也可以用它来嗅探钥匙并破解它们,但值得注意的是,你必须在相当近的范围内才能做到这一点。

至关重要的是,Chameleon 不能像 Proxmark3 和 Flipper Zero 那样在低频 RFID 卡上工作,但如果你真的想覆盖你的基地,网上有许多具有该功能的廉价设备。

十七、Deauther Watch

Dstike Deauther Watch(第 3 版)既实用又简单。从本质上讲,它只是一个ESP8266,一个廉价的简单Wi-Fi芯片,拥有大量的技术。如果你有 Wi-Fi 灯泡,那么你现在家里可能有几个这样的芯片。

在芯片的顶部,有一个小屏幕和电池,可以运行由一个名为Spacehuhn的程序员编写的简单Deather工具。有了它,你可以将任何设备从 2.4G Wi-Fi 网络中踢出。应该注意的是,Dstike 不是干扰器,你绝对不应该购买,正如 Spacehuhn 解释的那样:干扰器通过产生大量不分青红皂白的噪音来工作,这可能会干扰紧急服务等事情,并且很可能在你所在地区是非法的。

Dstike 手表或运行 Deauther 工具的任何类似设备通过使用取消身份验证帧来告知设备断开与 Wi-Fi 网络的连接。设备无需连接到受害者的 Wi-Fi 网络,你基本上是让某人的手机或笔记本电脑停止连接。

Dstike Deauther 手表可以将设备从其 Wi-Fi 网络上关闭,这非常烦人。你还可以进行信标攻击,让你使用你选择的名称创建虚假接入点,或进行探测攻击,可用于混淆 Wi-Fi 跟踪器。它可以让你监控 Wi-Fi 流量,当然,它还具有时钟(具有 NTP 时间服务器同步)和强大的激光指示器。

本文链接:http://nix.pub/article/gadgets/